- Невидимые хозяева. Что такое руткиты?

- Случаи атак с руткитами в истории

- 10 фактов о руткитах из исследования Positive Technologies

- Особенно опасаться руткитов нужно частным лицам.

- Госучреждения занимают первое место в Топ-5 самых атакуемых организаций.

- Сложность разработки злоумышленникам не помеха: пользуются спросом все виды руткитов.

- Главной функцией руткитов стало сокрытие активности

- Распространителей руткитов интересуют ваши данные

- Распространяются в основном методами социальной инженерии

- Предложения в дарквебе есть почти на любой кошелек

- Топ-3 востребованных функций руткитов

- Windows в зоне риска

- Чаще всего выход только в переустановке системы

Невидимые хозяева. Что такое руткиты?

Руткиты – это программы, которые превращают действия злоумышленников или вредоносных программ в невидимые. Руткит помогает киберпреступникам проникать в систему, управлять ею, шпионить, похищать данные, запускать вредоносы и атаки, заметая за собой следы преступлений.

В вашей системе такие «тихони» могут появиться вместе с фишинговым письмом на электронную почту, установленными приложениями или прийти с зараженных веб-сайтов. Также руткит может проникнуть в систему при подключении внешних носителей.

Проблема в том, что даже если вы осторожны и достаточно защищены, злоумышленники с большой вероятностью смогут найти лазейку в вашей системе. Ведь киберпреступники проводят многоэтапные, тщательно спланированные и организованные кибератаки уровня Advanced Persistent Threat (APT).

Руткиты используются в рамках кибершпионских кампаний. В атаках, нацеленных на хищение денежных средств и для того, чтобы оказать разрушительное влияние на инфраструктуру атакуемой компании. Эти цели не новы, но руткиты опасны именно своей высокой результативностью в их достижении. Возможность скрытно хозяйничать в чужих системах уже не раз приводила к необратимым последствиям и имеет большой потенциал.

Случаи атак с руткитами в истории

Скандал с руткитами Sony

Этот случай стал одним из первых громких случаев применения руткитов хоть и непреднамеренного. В 2005 году компания Sony BMG Music Entertainment, выпускающая музыкальные диски, использовала технологию защиты от копирования XCP. Однако ее разработчики в процессе борьбы с пиратством немного увлеклись. Оказалось, что эта защита работает как руткит.

Первым заявил об этом в своем блоге Марк Русинович, совладелец Winternals Software. Он исследовал, что примененная DRM-защита создает уязвимости, через которые систему могут атаковать черви или вирусы, к тому же она непрерывно потребляет системные ресурсы, тем самым замедляя работу компьютера. Самостоятельно удалить этот руткит обычными методами было невозможно, да и обнаружить его тоже.

Sony отрицали вредоносность своей технологии и утверждали, что не собирают с ее помощью персональные данные, хотя антивирусные компании все же добавили DRM-руткит в базы данных. Позже Sony выпустили деинсталятор, который должен был удалить с дисков XCP-защиту, однако он создал дополнительные бреши в безопасности. Только после того, как DRM-руткитом стали «прикрываться» троянские программы и другие вирусы, Sony приостановила выпуск компакт-дисков с XCP.

Компании пришлось пережить еще много судебных процессов и долго выплачивать материальные компенсации пользователям. Руткиты опасны даже, когда у них нет прямой цели воздействия на объект, что уж говорить о случаях, когда злоумышленники создают их намеренно, как в следующей истории.

Банки Великобритании стали мишенью Kronos

Зачастую злоумышленники заинтересованы в извлечении финансовой выгоды. Наиболее известной и масштабной банковской угрозой в Великобритании стал троян Kronos, содержащий руткит пользовательского режима Ring3.

Kronos мог извлекать учетные и персональные данные пользователей, банковские реквизиты жертв, которые затем использовались для мошенничества. Он также мог добавлять формы на веб-страницах банков, в которые пользователи вводили личную информацию, включая PIN-коды карт.

Вредонос Kronos окупал себя и был прост в использовании, поэтому его активно приобретали и распространяли. Это сделало его ведущей угрозой на мировой арене киберпреступности с колоссальными финансовыми последствиями для банков и их клиентов, которые сложно оценить.

Данный вирус имеет свойство на несколько лет пропадать из поля зрения, отключая командно-управляющие серверы, а затем снова подключаться к зараженным ботам уже в обновленном виде.

Киберпреступная группа Strider и их «Око Саурона»

Advanced persistent threat (APT) — многоэтапная, тщательно спланированная и организованная кибератака, направленная на отдельную отрасль или конкретные (как правило, крупные) компании. За APT-атакой обычно стоят преступные группировки, имеющие значительные финансовые ресурсы и технические возможности. Одна из таких прославилась своей масштабной кампанией против госучреждений России, Бельгии, Китая, Ирана, Швеции и Руанды. Ее названия – Strider, ProjectSauron, G0041.

Sauron – это внутреннее наименование, которое используется в Lua-скриптах. И нужно сказать, что уровню кибермощности преступной группировки мог позавидовать даже сам главный антагонист «Властелина колец» – Саурон. С помощью руткита Remsec злоумышленники могли запускать вредоносные инструменты в сеть и оставаться незамеченными в течение 5 лет! Группа создавала ранее неизвестные вектора заражений, похищала ключи шифрования, файлы конфигурации, собирала IP-адреса серверов инфраструктуры ключей шифрования. Strider скомпрометировали 30 организаций в разных странах.

Анализируя характер атак, эксперты пришли к выводу, что Strider с большой долей вероятности может быть злоумышленником на уровне целого государства. Так как обеспечить такой продвинутый уровень можно только с очень большим бюджетом и высокой заинтересованностью в подрыве деятельности конкретных стран. Атакам подвергались государственные учреждения, военные структуры, научно-исследовательские центры, операторы связи и финансовые учреждения.

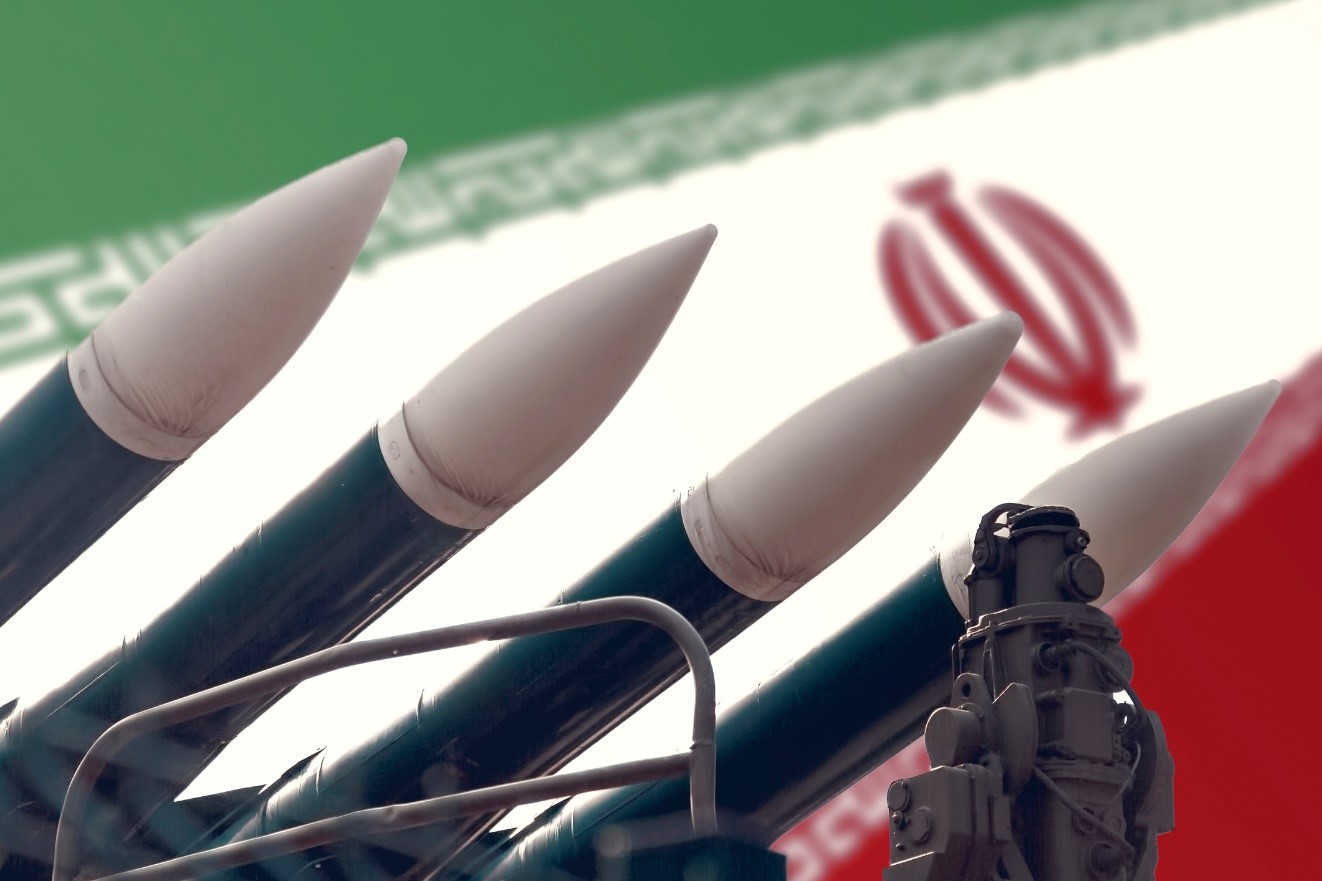

Противоядерный Stuxnet

Случай применения руткита, который заставил понервничать весь мир, связан с вирусом Stuxnet. Этот зловред был направлен на ядерные объекты Ирана и заставлял компьютеры изменять частоту вращения центрифуг, что приводило к их разрушению. В результате этих действий ядерная программа Ирана была отброшена на два года назад.

В атаке обвиняли США и Израиль. Во-первых, потому что для создания такого вируса необходимо серьезное финансирование и внушительная команда киберпреступников, что говорит об участии стран с сильной разведкой. А во-вторых, New-York Times публиковал материалы о построенных в Израиле центрифугах, напоминающих иранские, что наталкивало на мысль о том, что они были нужны для тестирования червя.

Однако стресс мир испытал не из-за того, как вирус применили, а из-за того, как могли бы его применить. Ведь сделать это легко могли и террористические организации, так как немного ранее данный вирус свободно продавался на черном рынке. Западные эксперты всерьез обеспокоены, что в будущем такие атаки могут происходить со стороны криминальных группировок. «Они могут отключить системы энергоснабжения, дамбы, практически любой сложный промышленный объект, управляемый с помощью программного обеспечения», – сказал бывший помощник главы министерства внутренней безопасности США Стюарта Бейкера.

10 фактов о руткитах из исследования Positive Technologies

12 октября 2021 года Positive Technologies опубликовали исследование 16-ти самых известных семейств руткитов за последние 10 лет. В рамках исследования была проанализирована информация о покупке, продаже и разработке руткитов на русских и англоязычных форумах в дарквебе . Мы структурировали интересные факты и статистику исследования.

1. Особенно опасаться руткитов нужно частным лицам

Исследование показало, что злоумышленники использовали руткиты в 56% случаев для атак на частных лиц. В группе особого риска находятся высокопоставленные чиновники, дипломаты, сотрудники целевых организаций. На них чаще всего совершаются таргетированные атаки с применением руткитов.

2. Госучреждения занимают первое место в Топ-5 самых атакуемых организаций.

Топ-5 самых атакуемых руткитами организаций:

- госучреждения – 44%,

- исследовательские институты – 38%,

- телеком – 25%,

- промышленность – 19%,

- финансовые организации – 19%.

3. Сложность разработки злоумышленникам не помеха: пользуются спросом все виды руткитов.

Руткиты, работающие в режиме пользователя, чаще применяются в массовых атаках. Они проще в разработке и пользуются такими же правами, что и обычные приложения. Этот вид руткитов составил 31%.

Руткиты, работающие в режиме ядра, обладают полными привилегиями операционной системы, а значит и способны нанести более серьезный ущерб. Разработать их гораздо сложнее, но благодаря своей эффективности они пользуются популярностью. Доля – 38%.

31% составляют руткиты, объединяющие в себе оба этих режима работы.

4. Главной функцией руткитов стало сокрытие активности

Если раньше задача рукита была в том, чтобы получить привилегии администратора или системы, то сейчас они в первую очередь скрывают вредоносную активность от средств защиты. И с этой тактикой масштабы киберпреступности растут. Например, количество жертв руткита DirtyMoe в 2020 году составляло не более 10 тысяч компьютеров, а в 2021 оно составило уже 100 тысяч.

5. Распространителей руткитов интерусуют ваши данные

Мотивы злоумышленников:

- 77% – получение информации,

- 31% – денежная выгода,

- 15% – внедрение в инфраструктуру и ее исследование для последующих атак.

6. Распространяются в основном методами социальной инженерии

Методы распространения руткитов по классификации MITRE ATT&CK:

- 69% – фишинг,

- 62% – получение доступа к системе жертвы через эксплуатацию уязвимостей в публично доступных приложениях (веб-приложения, БД, ftp-сервер и т.д.).

- 31% – теневая загрузка,

- 15% – съемные носители.

7. Предложения в дарквебе есть почти на любой кошелек

В среднем руткит на теневом рынке стоит $2800. Но цена может быть от $45 до $100 тыс. Она зависит от режима работы (пользователь или ядро), операционной системы, а также дополнительных функций и условий использования.

За $100-200 руткит можно взять в аренду. Иногда разработчики предлагают доработать вредонос в соответствии с целями заказчика и обеспечивают сервисное сопровождение.

8. Топ-3 востребованных функций руткитов

В объявлениях о покупке руткитов в дарквебе чаще всего присутствуют запросы на следующие функции:

- предоставление удаленного доступа,

- сокрытие файлов процессов и сетевой активности,

- ориентация на ОС Windows.

9. Windows в зоне риска

Доли операционных систем, на которые ориентированы руткиты, распределяются следующим образом:

- 69% – Windows,

- 31% – Unix,

- 6% – Android,

- 6% – macOS,

- 6% – iOS.

Из-за такого повышенного внимания разработчики Windows предусмотрели в 10 версии функции, предотвращающие запуск руткитов в системе, однако даже они не гарантируют полной защиты.

10. Чаще всего выход только в переустановке системы

По данным Европейского агентства по сетевой и информационной безопасности (ENISA), в большинстве случаев руткит можно удалить, только переустановив скомпрометированную систему.

Предлагаем вам не попадать в неудачную статистику и ознакомиться со способами киберзащиты, которые позволят предотвратить неприятные последствия руткитов или исправить их.

Как защититься?

Песочницы

В борьбе с руткитами – это один из самых ценных инструментов, потому что он может выявить их еще до того, как они попадут в систему. В момент, когда злоумышленник устанавливает рукит, встроенные анализаторы оповещают о вредоносных или подозрительных действиях. При этом процесс проходит в изолированной среде и не вредит основной системе.

Подробнее о том, как работает песочница.

Песочница с технологией проактивного и скрытого детектирования

Пока такая технология эксклюзивно представлена только в продуктах Positive Technologies. Песочница PT Sandbox – 2.4. обнаруживает руткиты не только на этапе установки, но даже после того, как система ими уже заражена, хотя раньше это было практически невозможно.

Другие методы борьбы основаны на запуске антируткитовых средств внутри ОС, но, если качественно сделанный зловред уже установлен в ОС, его не получится обнаружить. Технология, разработанная специалистами экспертного центра безопасности PT Expert Security Center, отличается тем, что находится за пределами ОС. При таком безагентном анализе руткиты не могут воспрепятствовать своему обнаружению, а злоумышленники не заподозрят, что их действия зафиксированы.

Сканеры руткитов

Сканеры способны обнаружить руткиты и связанные с ними вредоносы, даже если они смогли обмануть ваши антивирусные средства защиты. Тем не менее чаще всего обнаруживаются уже известные базам руткиты, а те, которыми система была заражена еще до установки, могут быть никогда не найдены.

Средства обнаружения вредоносной активности на конечных узлах

Решения ориентированы именно на обнаружение целевых атак и сложных угроз. Они обнаруживают вредоносную активность на рабочих станциях, серверах, устройствах интернета вещей. На эти конечные точки устанавливаются агенты, которые ведут мониторинг процессов, действий пользователей, коммуникаций. С помощью машинного обучения эти средства обнаруживают инциденты безопасности и оповещают о них.

Проверка целостности системы

Чтобы обнаружить руткит в системе, часто прибегают к проверке ее целостности. Измененные злоумышленниками файлы операционной системы могут стать источниками угроз. Проверить целостность системы и отдельных ее компонентов можно с помощью специальных утилит.

Анализ сетевого трафика на предмет аномалий

Аномалии могут быть связаны как с программно-аппаратными отклонениями, так и с нарушениями безопасности. Обе разновидности необходимо отслеживать с помощью специальных систем мониторинга, которые могут быть в виде веб-приложений, программ с открытым кодом, бесплатных программ и др. Они собирают статистику работы системы, все события по угрозам, входящий трафик в режиме реального времени и представляют в виде графиков и таблиц.

Главные правила

Прежде всего защититься от руткитов помогают стандартные правила кибербезопасности:

- регулярно устанавливать обновления безопасности

- проверять цифровые подписи и сертификаты,

- обновлять базы антивирусных средств.

Руткиты – искусное средство злоумышленников, но защитить от них свою компанию в ваших силах.